AWSマネジメントコンソールにYubiKeyで多要素認証ログインする

- Matsuda

- 2022年12月21日

- 読了時間: 5分

AWSマネジメントコンソールへのログインは多要素認証(MFA)に対応しています。

Google Authenticatorなど、スマートフォンで利用できるワンタイムパスワード(TOTP)などが使われることが多いかと思いますが、YubiKeyなどの認証デバイスも利用することができます。

YubiKeyのご購入はこちらから

この記事ではYubiKeyを使ってAWSマネジメントコンソールに多要素認証ログインを行う設定方法についてご紹介します。

ワンタイムパスワードと違って入力の手間がないので、こちらの方が使い勝手はよいのではないかと思います。

以前は1ユーザーにつき1本しか設定できませんでしたが、現在は複数のデバイスを設定することができるようになっています。

AWSはいつの間にか仕様が変わっていますね。

FIDO対応の認証デバイスであれば利用可能です。現在はFIDOといえばFIDO2という規格が最新ですが、AWSではFIDOの中でもU2F(かんたんに言うとFIDO1)の機能が使われています。そのためYubiKey4などの少し古いFIDOキーも使えます。

個人的には、できればFIDO2対応して欲しいところではありますけどね。

目次

では、実際に多要素認証の設定を行っていきます。

設定の準備

多要素認証の設定は、AWSコンソールにログインして自分で設定を行う方法か、または管理者ユーザーが別のユーザーの設定をする方法があります。

今回はIAMユーザー自身で設定する手順を紹介します。

別のユーザーの設定を行う場合は、管理者ユーザーでAWSコンソールにログインします。「IAM」の「ユーザー」設定を開き、対象のユーザーを選択した上で「認証情報」の「多要素認証(MFA)」をクリックすることで、記事内と同様の手順で認証デバイス登録の設定を行うことができます。設定のためには、操作するIAMユーザーが多要素認証を設定する権限を持っている必要があります。権限が無い場合は必要に応じてあらかじめ権限を設定しておいてください。

多要素認証を登録する権限

iam:EnableMFADevice

登録した多要素認証を削除する権限

iam:DeactivateMFADevice

登録設定手順

以降の手順は次の環境で操作しています。

ブラウザ:Chrome 108.0.5359.125

認証デバイス:YubiKey5 NFC

まずは通常通りAWSコンソールにログインします。

ログイン後、右上の自分の名前をクリックし、「セキュリティ認証情報」をクリックします。

「多要素認証(MFA)」内の「MFAデバイスの割り当て」ボタンをクリックします。

任意のデバイス名を入力し、「セキュリティキー」を選択して「次へ」をクリックします。

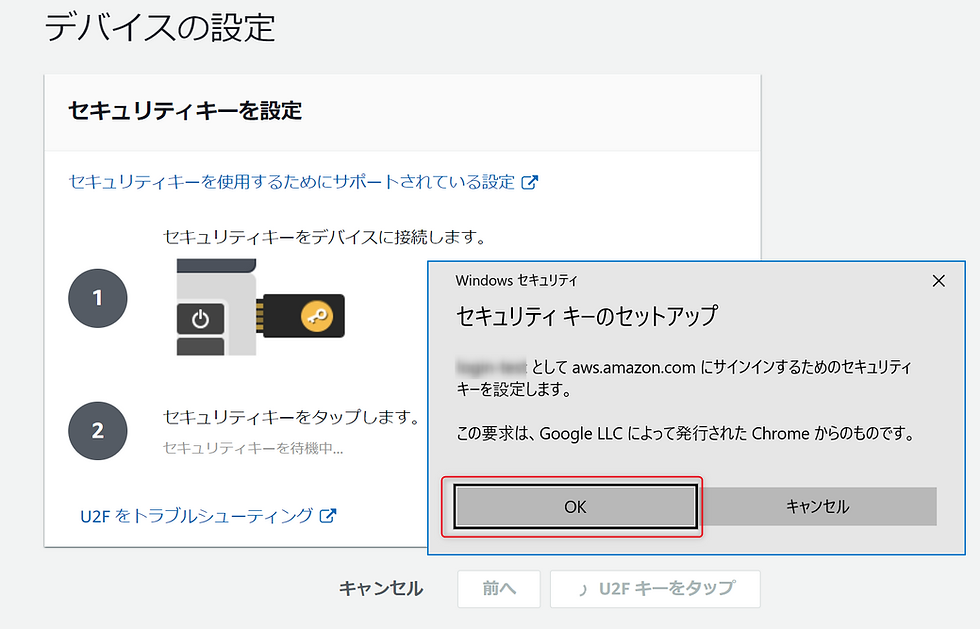

セキュリティキーのセットアップが開始されます。

「OK」をクリックして進めます。

続けて「OK」をクリックします。

YubiKeyをUSBに接続していない場合は接続するようにメッセージが表示されます。

YubiKeyをUSBポートに接続します。

YubiKeyを接続すると、PINの入力を求められます。

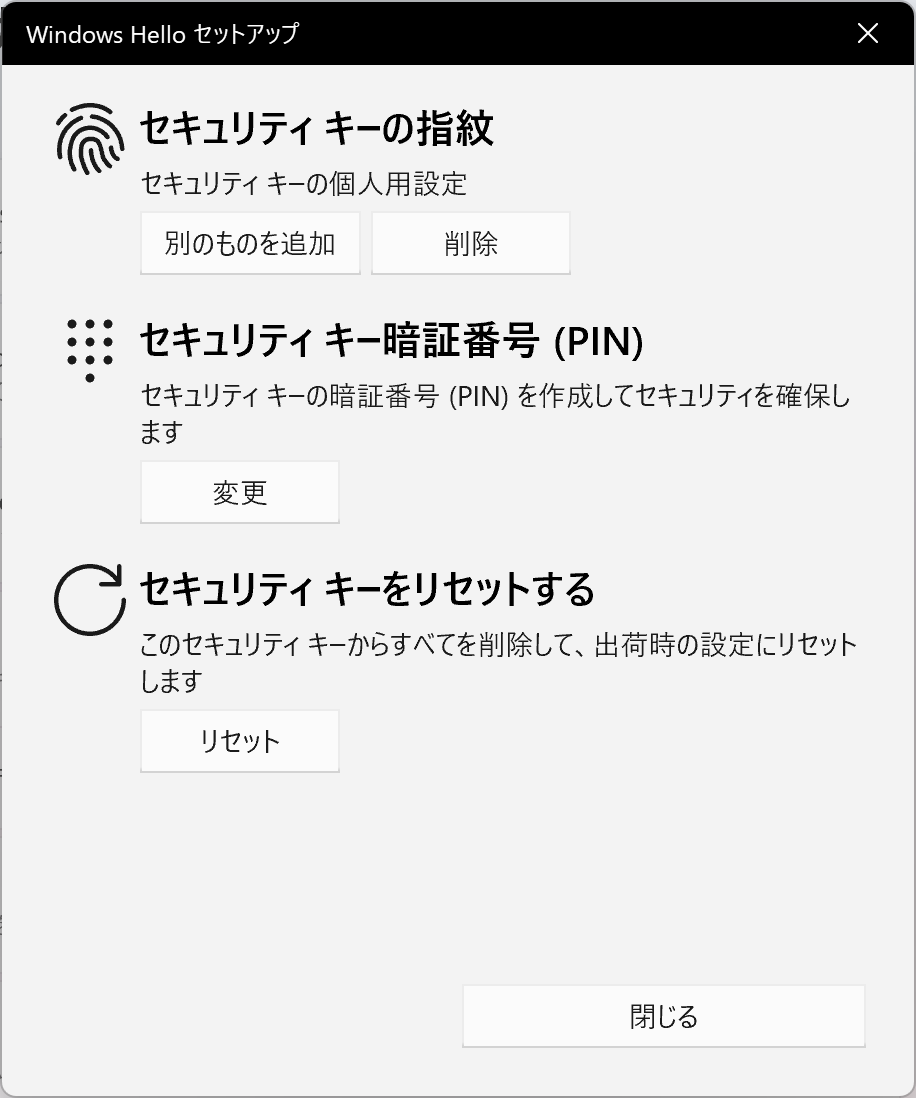

指紋タイプの認証デバイスの場合はPIN入力ではなく指紋のチェックが行われます。

また、PINや指紋に対応していないFIDO認証デバイス(※)の場合はPIN入力が表示されません。

※YubiKey4など、FIDO2未対応(U2Fのみ)の少し古いデバイス。YubiKeyのタッチを求めるメッセージが表示されます。

接続しているYubiKeyの「Y」の文字が光りますのでタッチします。

登録が完了するとこのようなメッセージが表示されます。

ここだけ翻訳されてないですね。

内容を見ると、最大8本まで認証デバイスを登録できるようです。

※最大の8本登録すると、次から「MFAデバイス割り当て」ボタンが押せなくなりました。

追加したキーが一覧に表示されました。

入力したデバイス名はどこから確認するんだろう?と思ったら、「識別子」の中に含まれていました。

以上で設定は完了です。

これで、次のログインから多要素認証になります。

ログイン確認手順

一旦サインアウトして、ログイン時にYubiKeyが使用できるか試してみます。

AWSコンソールのログイン画面を表示します。

ユーザー名とパスワードを入力してサインインを実行します。

追加の検証としてセキュリティキーの接続を求められました。

USBにYubiKeyを接続すると、キーのタッチを求められます。

ログインの際はPINの入力が要求されません。U2Fの動作ですね。

YubiKeyにタッチします。

認証に成功するとコンソール画面が開きます。

無事にYubiKeyを使って多要素認証ログインすることができました。

その他の認証デバイスの登録

手順ではYubiKey5 NFCを使用しましたが、FIDOに対応した認証デバイスであれば使用することができます。

せっかくなので、弊社で取り扱っている他の認証デバイスでも登録を行ってみました。

YubiKey Bio (Yubico)

※手持ちのYubiKeyBioがTypeCのものだったのですが、使用しているPCにTypeCの接続口がなかったのでUSBアダプタを使っています。

YubiKey BioはFIDO2の生体認証(指紋)を行うことができるタイプのデバイスです。

Idem Key (GoTrust)

Idem KeyはYubiKey5 NFCと同じように、FIDO2のPINを設定するタイプの認証デバイスです。

ATKey.Pro (AUTHENTREND)

ATKey.ProはFIDO2の生体認証(指紋)を行うことができるタイプの認証デバイスです。

YubiKey4 (Yubico)

YubiKey4はU2Fのデバイスです。※現在はお取り扱いしていません。

これらの認証デバイスはすべて使用することができました。

ここからは小ネタレベルですが、登録時と認証時の動作は、デバイスによって少しだけ動作が異なります。

今回試した認証デバイスは次のタイプに分けられます。

FIDO2(PIN) …YubiKey5 NFC、Idem Keyなど

FIDO2(生体認証) …YubiKey Bio、ATKey.Proなど

FIDO U2F …YubiKey4など

そしてタイプごとに以下のような動作になりました。

登録時

FIDO2(PIN):PINの入力の後にタッチ

FIDO2(生体認証):生体チェック+タッチ

FIDO U2F:タッチのみ

認証時

FIDO2(PIN):タッチのみ

FIDO2(生体認証):生体チェック+タッチ

FIDO U2F:タッチのみ

AWS側の実装がU2Fなので、使う認証デバイスがFIDO2の場合だと少しずつ動作が変わっているようです。

まとめ

YubiKeyを使った多要素認証設定を行うことで、よりセキュアに、より簡単にログインができるようになりました。

冒頭でも書いている通り、ワンタイムパスワード(TOTP)はスマホがあれば使えるので便利ではあるのですが、利用するIDが増えてくると探すだけでも大変だったり、毎回の入力が意外と面倒なので、認証デバイスの方が使い勝手はよいですね。

管理面からも、物理デバイスを管理すればいいので、わかりやすいという利点があります。

社給のスマホがない場合、個人のスマホにワンタイムパスワードの情報を入れるのはセキュリティの観点から不安ですが、物理デバイスであれば、必要な時のみユーザーにデバイスを渡すなどの運用も可能です。

もしYubiKeyなどのFIDO対応の認証デバイスをお持ちであれば試してみてはいかがでしょうか。

YubiKeyや弊社取扱いの他の認証デバイスは以下のサイトから購入することができます。

お見積りはお問い合わせフォームからお問い合わせください。

YubiKeyShop 正規代理店

Amazon

お問い合わせ

最後までお読みいただきありがとうございました。